前面我們給大家匯總了華為、華三交換機的配置命令,都是非常適合小項目的,當然碰到大型的網絡工程,還是需要廠家的專業人才來做。今天再給大家分享一下銳捷交換機的配置命令,這樣國內三大家就全部都有了,學習一些基礎網絡知識還是不錯的,尤其在視頻監控系統中應用一下,還是可以的。

正文:

一、連接及遠程登錄

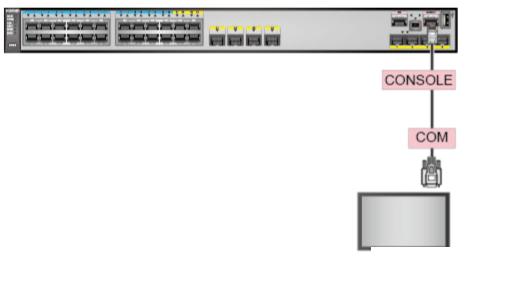

用一臺計算機作為控制臺和網絡設備相連接,通過計算機對網絡設備進行配置。

1、硬件連接

把Console線一端連接在計算機的串口上,另一端連接在網絡設備的Console口上。

按照上面的線序制作一根雙絞線,一端通過一個轉換頭連接在計算機的串口上,另一端連接在網絡設備的Console口上。

2、軟件安裝

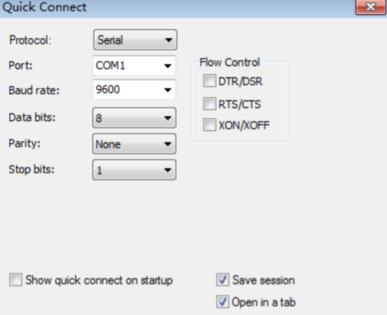

在計算機上安裝一個終端仿真軟件來登錄網絡設備。“超級終端”安裝方法,通常是使用secureCRT較多。

按照提示的步驟進行安裝,其中連接的接口應選擇"COM1",端口的速率選擇“9600”,數據流控制應選擇"無",其它都使用默認即可。

二、基礎命令

連接上交換機后,需要進行命令配置,我們來看看配置的命令。

1、準備命令

2、查看信息

3、端口基本配置

4、聚合端口創建

5、生成樹

6、VLan的基本配置

7、端口安全

A、配置最大連接數限制

B、IP和MAC地址綁定

8、三層路由功能(只針對三層交換機)

9、三層交換機路由協議

三、銳捷交換機實現同VLAN不同交換通信

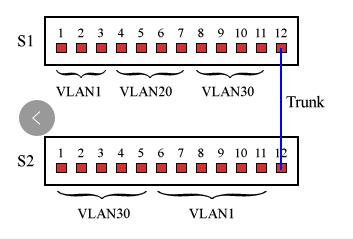

我們都知道,同一個VLAN在同一個交換機中,是完全可以通信的。那么對于同一個VLAN在不同的交換機上,如果不做配置,是無法通信的,我們可以看一下下面的示例。

示例1:

(1)分析

兩臺交換機S1和S2利用VLAN分割成幾個虛擬局域網,S1中VLAN1、VLAN30與S2中的VLAN1、VLAN30雖然是同一個VLAN,但卻不能直接通信。那么如何使VLAN1、VLAN30同VLAN之間可以通信呢,不同的VLAN之間不可以通信呢?

(2)配置

配置S1:

S1>enable //進入特權配置模式S1#configure terminal //全局配置模! 創建VLAN20 S1(config)#vlan 20 //創建vlan20S1(config-vlan)#name VLAN20 //給這個vlan命名vlan為vlan! 創建VLAN30S1(config-vlan)#vlan 30S1(config-vlan)#name VLAN30S1(config-vlan)#exit! 把F0/4~F0/7指派給VLAN20S1(config)#interface f0/4 //進入端口f0/4S1(config-if)#switchport access vlan 20 //把這個端口劃分給vlan20S1(config-if)#interface f0/5 //進入端口f0/5S1(config-if)#switchport access vlan 20 S1(config-if)#interface f0/6S1(config-if)#switchport access vlan 20S1(config-if)#interface f0/7S1(config-if)#switchport access vlan 20! 把F0/8~F0/11指派給VLAN30S1(config-if)#interface f0/8 //進入端口f0/8S1(config-if)#switchport access vlan 30 //把這個端口劃分給vlan30S1(config-if)#interface f0/9S1(config-if)#switchport access vlan 30S1(config-if)#interface f0/10S1(config-if)#switchport access vlan 30S1(config-if)#interface f0/11S1(config-if)#switchport access vlan 30! 把F0/12配置為Trunk模式 S1(config-if)#interface f0/12 //進入端口f0/12S1(config-if)#switchport mode trunk // 將端口f0/12設為trunk,如果交換機只有一個vlan。就使用access接口。如果交換機有多個vlan就必須使用trunk端口,因為trunk端口可封裝vlan標簽。S1(config-if)#end //返回特權模式! 查看配置結果S1#show vlan! 保存配置S1#copy running-config startup-config配置S2:

S2>enableS2#configure terminal! 創建VLAN30S2(config)#vlan 30S2(config-vlan)#name VLAN30S2(config-vlan)#exit! 把F0/1~F0/5指派給VLAN30S2(config)#interface range f0/1-5 //將s2中的1到5端口劃分到vlan30,這個使用了端口簡化配置方式,當然也可以在1中使用。S2(config-if)#switchport access vlan 30! 把F0/12配置為Trunk模式S2(config-if)#interface f0/12S2(config-if)#switchport mode trunk // 將s2端口f0/12也設為trunk,如果交換機只有一個vlan。就使用access接口。如果交換機有多個vlan就必須使用trunk端口,因為trunk端口可封裝vlan標簽。S2(config-if)#end! 查看配置結果S2#show vlan! 保存配置S2#copy running-config startup-config如此,配置就完成了。S1中的VLAN1與S2中的VLAN1便可以通信了。

VLAN1與VLAN20與VLAN30無法通信。

仔細看我們不難發現,上面的配置實例看起來沒有那么多代碼,其實就是4行關鍵代碼重復使用。

四、功能配置命令示例

交換機密碼(config)#enable secret level 1 0 100

(config)#enable secret level 15 0 100

遠程登入密碼(config)#line vty 0 4

(config-line)#password 100

(config-line)#end

交換機管理IP(config)#interface vlan 1

(config-if)#ip address 192.168.1.10 255.255.255.0

(config-if)#no shutdown

修改交換機老化時間(config)#mac-address-table aging-time 20

(config)#end

添刪vlan(config)#vlan 888

(config-vlan)#name a888

(config)#no vlan 888

添加access口(config)#interface gigabitEthernet 0/10

(config-if)#switchport mode access

(config-if)#switchport access vlan 10

切換assess trunk(config-if)#switchport mode access

(config-if)#switchport mode trunk

指定特定一個native vlan(config-if)#switchport trunk native vlan 10

配置網關:switch(config)#ip default-gateway 192.168.1.254

顯示接口詳細信息的命令show interfaces gigabitEthernet 4/1 counters

接口配置Switch(config)#interface gigabitethernet 0/1

把接口工作模式改為光口。Switch(config-if)#medium-type fiber

把接口工作模式改為電口。Switch(config-if)#medium-type copper

VLAN配置

建立VLAN 100

Switch (config)#vlan 100

該VLAN名稱為ruijie

Switch (config)#name ruijie

將交換機接口劃入VLAN 中:

range表示選取了系列端口1-48,這個對多個端口進行相同配置時非常有用。

Switch (config)#interface range f 0/1-48

將接口劃到VLAN 100中。

Switch (config-if-range)#switchport access vlan 100

將接口劃回到默認VLAN 1中,即端口初始配置。

Switch (config-if-range)#no switchport access vlan

Switch(config)#interface fastEthernet 0/1

該端口工作在access模式下

Switch(config-if)#switchport mode access

該端口工作在trunk模式下

Switch(config-if)#switchport mode trunk

Switch(config)#interface fastEthernet 0/2

路由配置:添加一條路由。switch (config)#ip route 目的地址 掩碼 下一跳

switch (config)#ip route 210.10.10.0 255.255.255.0 218.8.8.